漏洞速览(漏洞分析DlinkDWR-710)

第一步:

远程访问点密码破解

Airodump-ng的输出结果显示,攻击者USB网卡适配器可抵达的访问点信息:

第二步:

等待连接设备(向目标访问点)的MAC ID:

第三步:

发送de-auth认证令牌:

第四步:

使用.cap文件破解密码并设置字典文件:

第五步:

连接至目标访问点,并尝试登录管理接口:

由于攻击者并不知道管理接口的访问密码,因此管理终端接口会返回错误信息:

第六步:

使用互联网收集可能的默认密码或弱密码,这些密码是设备制造商默认配置的或由访问点所有者自己设置的:

第七步:

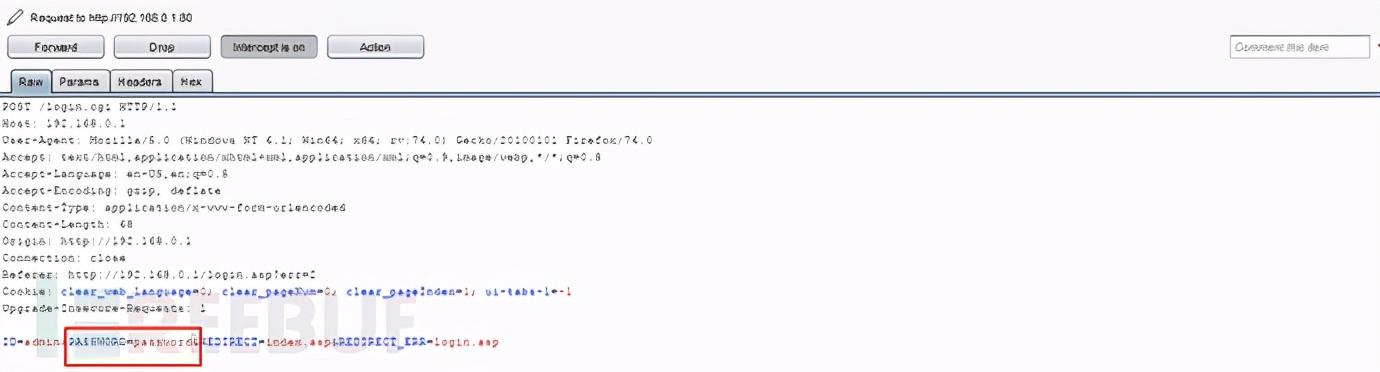

通过登录请求实现密码爆破:

第八步:

从响应长度可以看出,Qwerty12345可以是一个可能的密码,因为响应的长度是245,其他的是234:

第九步:

尝试使用用户名:admin和密码:Qwerty12345进行登录:

第十步:

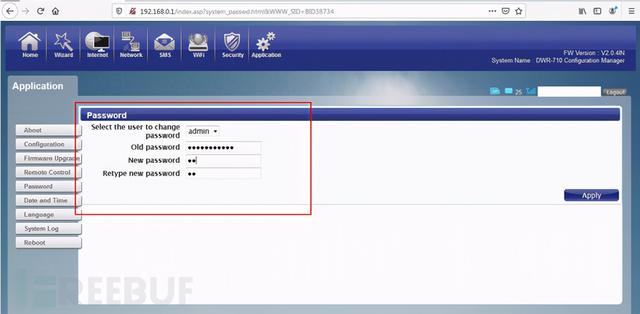

现在,将管理终端的密码设置为空,这样任何连接至该访问点的用户都可以直接登录至这个后台管理终端,并修改相关的配置:

由于这里存在客户端验证机制,因此会抛出一个错误提醒,即提示密码不能设置为空:

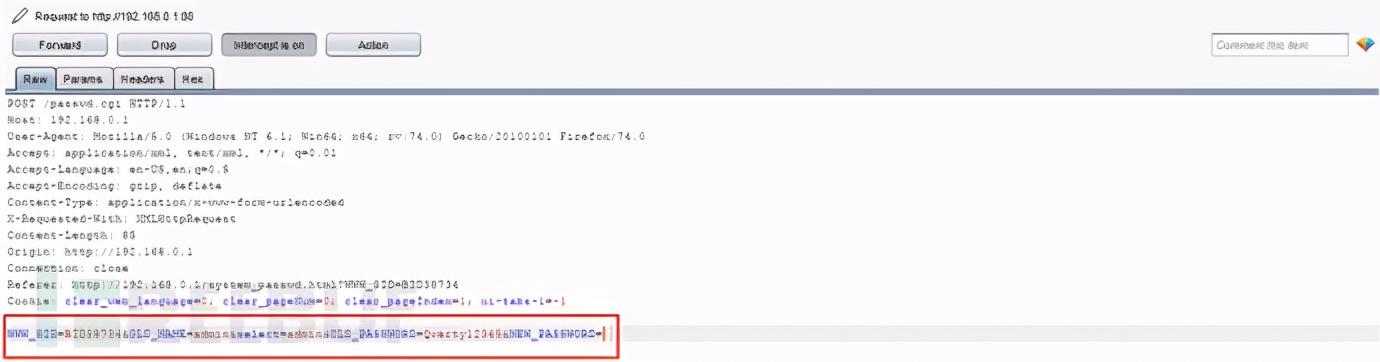

但是,由于这里只实现了客户端验证,因此我们将尝试使用BurpSuite工具将新密码字段设置为空。对于用户界面来说,我们输入新密码:12足以满足客户端验证条件。

我们可以看到,管理终端的密码现在已经被成功设置为空了:

第十一步:

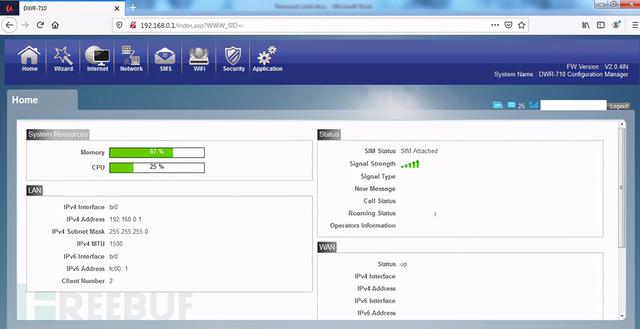

现在我们可以看到,我们能够使用用户名:admin和密码:空来登录进访问点的后台管理终端了:

此时显示管理终端登录成功:

这样一来,只要攻击者能够连接到访问点,他就可以随时打开一个后门来访问设备的后台管理控制台。使用这个管理控制台,他甚至可以断开合法用户访问AP的连接,还可以设置不同的传入或传出规则。

此攻击的目标接入点将是那些管理控制台配置不安全的主接入点。

,免责声明:本文仅代表文章作者的个人观点,与本站无关。其原创性、真实性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容文字的真实性、完整性和原创性本站不作任何保证或承诺,请读者仅作参考,并自行核实相关内容。文章投诉邮箱:anhduc.ph@yahoo.com