一个IPsecVPN站点到站点配置案例(一个IPsecVPN站点到站点配置案例)

我们知道企业常用的VPN接入方式主要有两种,分为站点到站点(Site to Site)连接方式和远程访问(Remote Acess)连接方式。今天就来介绍一下站点到站点的IPSEC VPN是如何进行配置的,只要你明白了IPsec VPN的工作原理,一些厂商的设备通过查找它们的产品手册相信你能够配置的起来。像思科、华为、Juniper、飞塔等等的防火墙一般都支持IPsec VPN功能的了。

这里我们以深信服VPN设备和山石网科的一台防火墙对接为例(支持一下国产设备,因为这两家办事处的人还经常请我们吃饭来着,哈哈)。拓扑如下,分公司出口是一台山石网科的防火墙,外网线路为PPPoe动态获取IP形式,公司总部部署有一台深信服VPN设备部署为网关模式,外网固定IP为202.1.2.3,要求两台设备之间配置IPsec站点到站点VPN,实现分公司办公网10.10.11.0/24电脑直接可以访问到公司总部的内部服务器,如RTX内部即时通信系统192.168.18.18,OA办公系统192.168.18.28。

总部深信服IPsec VPN配置:

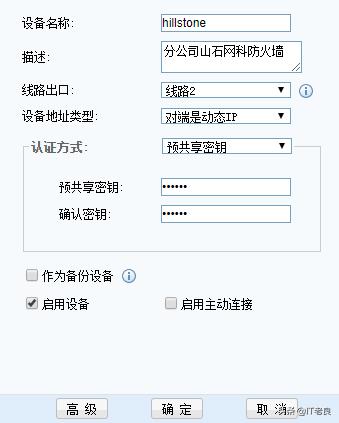

第一阶段用于设置需要与 SANGFOR VPN 网关建立标准 IPSec 连接的对端 VPN设备的相关信息,也就是标准 IPSec 协议协商的第一阶段。

注意:标准 IPSEC 不允许连接的双方都是动态 IP ,只能允许其中一方为动态IP。

『预共享密钥』及『确认密钥』:确保连接双方采用的都是相同的预共享密钥。

点击高级,进行其它高级设置。

『ISAKMP 存活时间』:标准 IPSEC 协商的第一阶段存活时间,只支持按秒计时方式。

『重试次数』:当 VPN 故障断开后,重试连接的次数,超过次数还未能连上,则不再主动发起连接,除非有 VPN 流量触发才能再次主动发起连接。

『支持模式』:包括主模式和野蛮模式两种类型。主模式适用于双方均为固定IP或者一方固定IP一方动态域名方式;野蛮模式适用于其中一方为拨号的情况。

『D-H 群』:设置 Diffie-Hellman 密钥交换的群类型,包括 1、2、5 三种,要与对端设备配置保持一致。

『ISAKMP 算法列表』包括认证算法和加密算法:

“认证算法”:选择数据认证的 Hash 算法,包括 MD5/SHA-1/SM3 等。

“加密算法”:选择数据加密的算法,包括 DES、3DES、AES等。

第一阶段配置完成。

第二阶段配置『入站策略』用于设置由对端发到本端的数据包规则。

『源 IP 类型』:填入对端 VPN 数据的源地址,分公司办公网10.10.11.0/24。

『对端设备』:该出站策略跟对端哪个设备相关联。

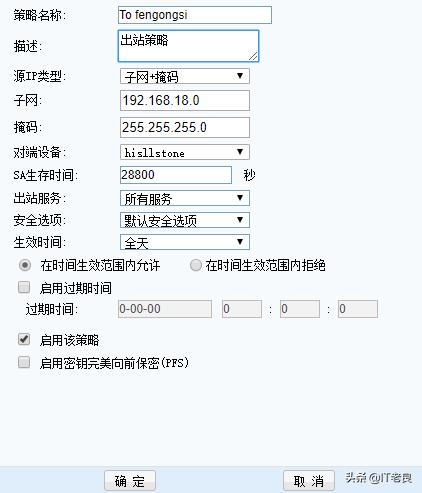

配置『出站策略』:用于设置从本端发往对端的数据包规则。

『源 IP 类型』:填入本端VPN 数据的源地址,即总部内部服务网段192.168.18.0/24。

『对端设备』:该出站策略跟对端哪个设备相关联。

『安全选项』:该出站策略跟哪个安全选项相关联。

『安全选项』用于设置与对端建立标准 IPSec 连接时所使用的安全参数。在建立与第三方设备的 IPSec 连接前,请先确定对端设备采用何种连接策略,包括:使用的『协议』(AH 或 ESP)、『认证算法』『加密算法』。

第二阶段配置完成。

分公司山石网科防火墙IPsec VPN配置:

P1提议用来协商IKE SA。相关参数与对端保持一致。

P2提议用来协商IPSec SA。相关参数与对端保持一致。

配置VPN对端参数。

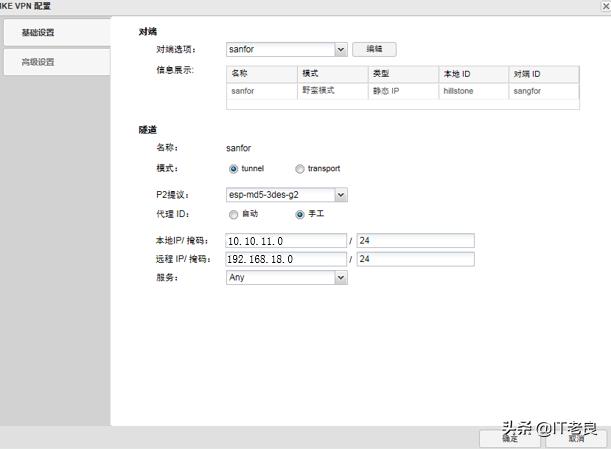

使用IKE完成自动协商IPSec SA。配置IKE VPN。

这样两台设备IPsec站点到站点的配置就完成了,查看IPSec VPN运行状态信息。

可以看到配置IPsec VPN时一些参数还真不少,主要是之前提到的安全协议,加密算法、认证算法啥的,如果有一项不一致就会导致协商不起来失败。这里我要建议一下,如果两端设备都是深信服的设备,配置会相当方便,主要原理就是在各自的深信服设备上建立一个相同的账号,它们会自动进行协商建立好IPsec VPN。根本就不需要研究这一堆原理不原理啥的,哈哈。毕竟国内专门做VPN设备厂商除了深信服,很难在找出第二家了吧。所以如果纯粹只是VPN应用的话它们的产品倒是可以考虑一下。随着技术的发展相信只会越来越简单!

,免责声明:本文仅代表文章作者的个人观点,与本站无关。其原创性、真实性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容文字的真实性、完整性和原创性本站不作任何保证或承诺,请读者仅作参考,并自行核实相关内容。文章投诉邮箱:anhduc.ph@yahoo.com