华硕遭受攻击(华硕软件更新服务器遭到黑客攻击)

【导读】据外媒 Motherbord 报道,近日,国外某安全厂商发布公告称,台湾科技巨头华硕软件更新服务器遭黑客入侵。公告解释,黑客在被入侵的服务器中,将恶意软件伪装为「关键更新」并向超过 100 万台 Windows 计算机发布推送。调查仍在进行中,360安全大脑第一时间针对该事件进行了监测预警。

360安全大脑第一时间针对该事件进行监测分析

影锤(ShadowHammer)行动是一起利用华硕升级服务的新型供应链攻击,黑客疑似入侵控制了华硕的更新服务,在官方给用户推送的升级软件包中加入了恶意代码,360高级威胁应对团队在攻击事件曝光后第一时间进行了跟进分析。

华硕电脑一般都默认预装了华硕的Live Update Utility软件,用于更新华硕电脑专用的驱动、软件、BIOS和补丁等,用户在使用该软件更新时可能会安装植入后门程序的软件更新包。

攻击流程分析

此次的供应链攻击分为两个阶段,360安全大脑监测发现第一阶段用户受攻击次数高达16.9万次,第二阶段黑客针对性攻击了616组目标。

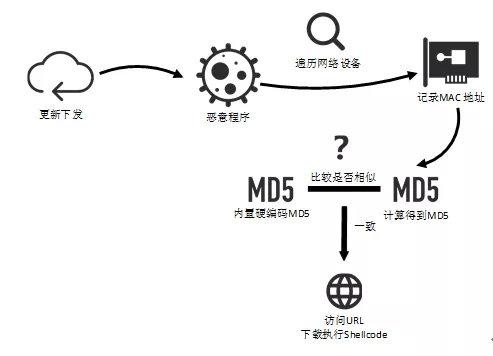

第一个阶段是无差别的大规模攻击,黑客针对所有的华硕用户推送恶意升级包,用户安装恶意升级包后都会启动黑客植入的恶意代码,等待进入第二个阶段。

第二个阶段是针对性的定向攻击,只针对数百个目标用户,恶意代码会获取用户机器的MAC地址与数百个MAC地址比对,一旦匹配成功就会连接黑客的服务器激活更多的恶意代码。

攻击流程图如下:

恶意代码分析

被恶意代码感染的升级软件包使用正规合法的华硕签名签注,通过软件包签名时间推测,黑客从2018年6月左右就开始筹备发起攻击。

恶意更新程序包分为2种,第一种在安装包的内部资源直接隐藏了完整的恶意PE文件,在分配内存后直接内存加载调用winMain中的主函数启动。

第二种在安装包的资源中隐藏的是shellcode,这段shellcode 经过解密后加载到内存中执行。

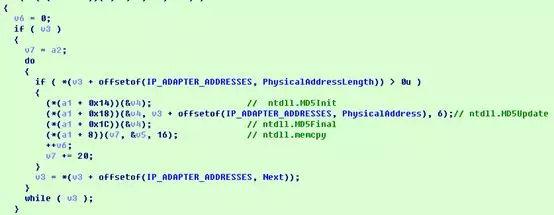

这两种方式都会执行相同功能的代码,主要功能是通过API GetAdaptersAddresses获取本机网卡的MAC信息,之后调用ntdll计算MAC地址的MD5值。

如果匹配程序硬编码的MD5数值,则进入远程下载流程。

最终访问黑客的服务器,下载Shellcode执行,以激活更多的恶意代码。

360安全大脑紧急发布华硕ShadowHammer自检工具

针对华硕影锤(ShadowHammer)事件,360安全大脑国内首家发布高危漏洞免疫工具http://dl.360safe.com/leakfixer/360SysVulTerminator.exe建议广大用户,抓紧下载自查。

IOCs

Urls:

https://asushotfix[.]com/logo.jpg

https://asushotfix[.]com/logo2.jpg

pdb path:

D:\C \AsusShellCode\Release\AsusShellCode.pdb

,免责声明:本文仅代表文章作者的个人观点,与本站无关。其原创性、真实性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容文字的真实性、完整性和原创性本站不作任何保证或承诺,请读者仅作参考,并自行核实相关内容。文章投诉邮箱:anhduc.ph@yahoo.com