微软恶意攻击(微软Word文档再成攻击媒介)

FortiGuard实验室于近日发文称,他们在最近捕获了一封恶意的Microsoft Office Word文档,其中包含可自动执行的恶意VBA代码,能够在受害者的Windows系统上安装NanoCore远控木马。

恶意Word文档分析根据FortiGuard实验室的说法,被捕获的恶意文档被命名为“eml_-_PO20180921.doc”。在你打开它时,会在窗口顶部看到一个黄色的警告条,旨在诱使你点击“启用内容(Enable Content)”。一旦点击,恶意VBA代码就会在后台执行。

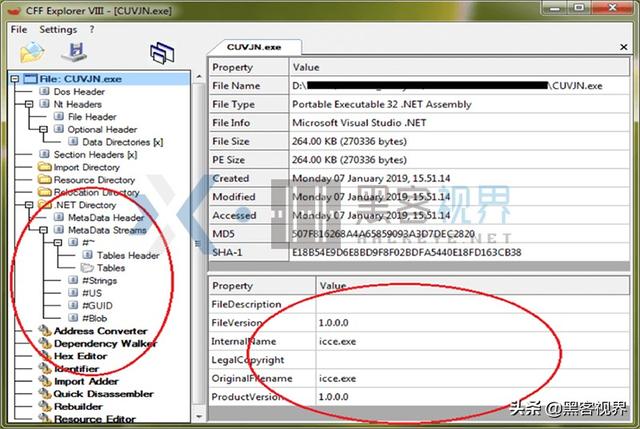

FortiGuard实验室的分析表明,恶意VBA代码只会做一件事——首先从网址“hxxp://www.wwpdubai.com/wp-content/plugins/jav/inv.EXE”下载一个EXE文件并将其保存为“%temp% \CUVJN.exe”,然后执行它。

CUVJN.exe是一个.Net框架程序,它的原始名称是“icce.exe”,但它不是真正的NanoCore木马。CUVJN.exe实际作用是解密数据,以获得一个新的PE文件。解密的PE文件是另一个.Net框架程序,它的原始名称是“dll.exe”。

dll.exe实际上是一个守护进程,它首先会创建一个互斥锁(Mutex),并检查该进程是否已经存在,以确保只会有一个该进程处于运行状态。然后,它会通过检测“snxhk.dll”模块是否来判定受害者的系统是否运行有Avast杀毒软件(snxhk.dll是其模块之一)。如果Avast在运行的话,它则会对其进行卸载。

接下来,它会执行与CUVJN.exe相似的活动,从资源部分加载一个gzip压缩文件。然后,对其进行解压缩,以获取一个PE文件,而这个PE文件才是真正的NanoCore 远控木马。

NanoCore远控木马分析NanoCore实际上是一中在2013年首次被发现的远控木马,它能够在受害者的计算机上执行多种恶意操作,如注册表编辑、进程控制、权限提升、文件传输、键盘记录、密码窃取等。

为了展示NanoCore的恶意功能,FortiGuard实验室的研究人员进行了一项测试。在测试中,

研究人员使用Chrome浏览器打开了一个网上银行网站,并在登录页面上输入了测试用的帐号和密码。测试结果证实,由研究人员输入的所有内容全都被NanoCore获取到,并保存在“Logs”文件夹下的文件中。从这些文件的命名来看,它们试图伪装成Windows更新日志文件。

FortiGuard实验室的研究人员表示,NanoCore受害者可以通过以下步骤来手动删除该木马:

1)从系统注册表“HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run”或“HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run”(取决于Windows系统版本)中删除值“DHCP Manager”并保存该值的数据(如“%AppData%\[随机字符串]\DHCP Manager\dhcpmgr.exe”)供后续使用;

2)重新启动Windows系统;

3)删除文件夹“%AppData%\Microsoft\Windows\ScreenToGif”;

4)删除在步骤1中保存的文件夹。

本文由 黑客视界 综合网络整理,图片源自网络;转载请注明“转自黑客视界”,并附上链接。

,免责声明:本文仅代表文章作者的个人观点,与本站无关。其原创性、真实性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容文字的真实性、完整性和原创性本站不作任何保证或承诺,请读者仅作参考,并自行核实相关内容。文章投诉邮箱:anhduc.ph@yahoo.com