网络安全漏洞排行榜(网络安全知识篇)

网络连通了世界,覆盖了人们衣食住行的方方面面,用过电脑的朋友肯定安装过杀毒软件,而杀毒软件的查杀对象就是计算机世界的病毒,是最常见的恶意代码,小编将带各位看官一起了解些计算机世界还有哪些恶意代码,请把您的目光移向本文。

网络面临的威胁有哪些?作为安全威胁系列文章的首篇,首先让我们了解下常见的网络威胁,先干一张图。

各位看官,只要你还在上网,你就要面临各种各样的威胁。由于各种利益驱动,攻击者无时无刻不在通过各种手段在网络上搜寻着猎物,常见的网络威胁包括恶意代码、远程入侵、身份仿冒、拒绝服务攻击、信息窃取和篡改等。

什么是恶意代码?

恶意代码

恶意代码就是那些或通过U盘、硬盘、闪存卡等存储介质,或利用邮件、微信、QQ等应用软件,或利用各种漏洞进行网络传播的程序或代码。通常情况下恶意代码的执行未经授权认证,一旦计算机遭受恶意代码攻击,一方面计算机系统的完整性会遭到破坏,一方面会造成一定网络区域内的恶意代码传播,轻者给个人用户造成经济损失,重则威胁国民经济发展,危害国家安全。主要包括:病毒、蠕虫、木马、逻辑炸弹、Rootkits、恶意脚本、系统后门等。

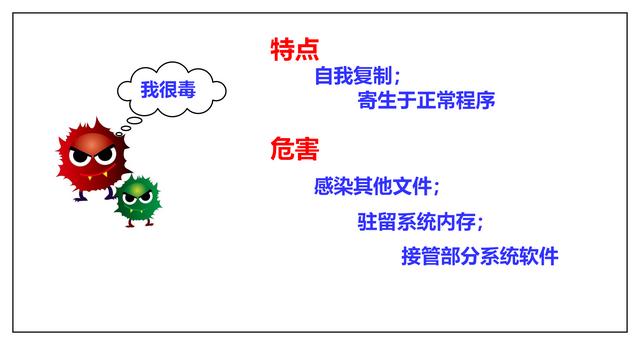

病毒是什么?计算机病毒是最常见的恶意代码,也是所有计算机使用者听到最多的专业术语,可谓家喻户晓,耳熟能详,计算机病毒和自然界的病毒一样,能够自我复制,但这种复制通常需要人工干预,比如通过U盘传播的病毒,在U盘插入一台新的电脑后,会执行复制并感染新的电脑,其隐匿性较强。

生物界上看,蠕虫的个头远远大于病毒,按照进化论来讲,也算是高级点的生物了。计算机世界的蠕虫同样比病毒高那么一丢丢,除了继承了病毒的各种变态特性外,多了那么一些些自我意识。较之病毒的自我复制能力,蠕虫的传播手段更加高级,蠕虫会自动探测网络中存在漏洞的系统,并利用漏洞主动发起连接和攻击,达到复制和传播的目的,所以在遭遇蠕虫的网络中,受害计算机会在短期内积增,横向传播飞快,但是这种特性随之而来的就是群体过大,极易被发现,所以蠕虫的寿命远小于病毒。

计算机蠕虫

木马是什么?特洛伊木马的故事想必大家都听过,这样理解计算机世界的木马也就更加容易了。计算机木马是天生的伪装者,通过伪装成正常的程序,悄悄地使用客户端与远程服务端进行通信,并协助攻击者建立连接,达到远程控制本地计算机的目的。在遭遇了木马的计算机网络中,由于黑客控制的计算机是一台网络内存在的合法计算机,因此可以绕过外网到内网的种种安全防护机制,因此计算机木马成为内网渗透的利器和首选。

逻辑炸弹从字面意义看只有符合一定的逻辑才会被触发,比如到了某年某月约定的某一天。大家想想制造炸弹的目的是干啥的?通常意义上看就是针对特定目标进行摧毁的吧,因此其破坏性用灾难性来讲不为过。逻辑的设计即是有预谋的,炸弹的爆炸那就是致命打击,是不是很好理解?

逻辑炸弹

系统后门是什么?为啥会有系统后门呢?

且听小编娓娓道来,早期的系统后门完全是开发者在软件开发阶段,为了调试和修改上线后的软件缺陷,而预设的后门程序,但是由于发布时的疏忽,导致后门程序忘记关闭或者删除,后来在某个不经意间,被攻击者发现了,就导致所有安装该软件的计算机都面临同样的安全隐患,攻击者利用系统后门绕过安全性机制,轻而易举地获取了对系统的访问权限,尝到甜头的攻击者一旦发现某款系统或软件存在该类漏洞,在针对内网的渗透以及攻击时,也便如入无人之境了。

系统后门

Rootkits是什么?Rootkits类攻击比较特殊,该类攻击要做的第一件事就是把自己藏起来,然后通过与木马、后面等恶意代码相结合,是一种组合式的攻击手段。通过加载特殊驱动及修改系统内核,实现隐身效果,进而达到长期驻留受害计算机的目的。此类攻击极不容易被发现,通常在APT类攻击中较多被利用,通过隐蔽渠道将受害计算机的各类信息源源不断地送到攻击者手中,危害性极大。

恶意脚本本质上是从软件中增加、改变或者删除的脚本程序,其产生的目的就是危害或损害系统,针对破坏目的的不同,可修改脚本,因此极易产生变形,同时在脚本代码混淆技术的帮助下,很好地达到隐藏自身的效果,增加了检测难度。该类恶意代码,通常通过浏览器下载传播,一般会在网站的挂马、暗链等攻击手段的配合下完成。

恶意脚本

感谢您的阅读,喜欢的话就转发、收藏并关注小编,给小编助助力吧。,

免责声明:本文仅代表文章作者的个人观点,与本站无关。其原创性、真实性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容文字的真实性、完整性和原创性本站不作任何保证或承诺,请读者仅作参考,并自行核实相关内容。文章投诉邮箱:anhduc.ph@yahoo.com