防数据泄密(数据泄露破局零信任)

因“大量下载文件”被风控系统发现,最终触及侵犯商业秘密罪的例子并不少见。

“现在的内控越来越严了,如果想拷走电脑上的文件,很快就会被发现。”一位知名互联网企业的员工日前告诉新京报贝壳财经记者。

此前据媒体报道,一家互联网巨头公司在某重点城市的日均单量数据被卖给竞争对手公司,价格为2万元。

新京报贝壳财经记者梳理信息泄露事件发现,除了竞争对手之间互相“挖底”外,不少公众信息泄露事件的源头并非外来的黑客入侵,而是“城门失火”,由内部人员无意或故意泄露。此外,由于疫情对异地办公的要求,过往的“拿到账户密码一切不设防”的内网安全模式已经愈发不适应当前企业及个人对数据安全、隐私保护的要求。

在这样的背景下,由研究机构Forrester的首席分析师约翰·金德维格在2010年提出的“零信任”安全概念重新火爆了起来,新京报贝壳财经记者了解到,腾讯、华为等企业近期纷纷推出以“零信任”为卖点的tob安全业务,而在此之前,诸多大厂已经上线了更加严格的内部监管流程,这些内控流程处处透露着“零信任”的味道。

什么是“零信任”?它能够解决行业内鬼,保护企业数据及民众隐私吗?

数据泄露源头指向“内部人员”

用U盘拷贝资料或涉侵犯商业秘密罪

前述描写互联网大厂之间互挖“情报”的报道引发了业内关注。文章透露,互联网巨头公司数据泄露的源头是手握数据权限的“内部人员”。

此外,直接将个人信息卖给黑灰产的“toc”生意也屡见不鲜。新京报贝壳财经记者曾在黑灰产平台上发现不少银行客户、车主信息被以1到3元一条的价格公开出售,而被问及信息来源,不少卖家表示是自己在工作中“收集”到的。

大数据时代,对于互联网企业来说,数据是影响生存核心机密。以进行“补贴大战”的两家互联网公司为例,如果拿到竞争对手在各个城市当天的补贴以及单量的Excel表格,就可以根据对手的补贴情况,灵活调整自己第二天的补贴打法。能接触到这些数据的,往往只有企业的内部员工或者合作伙伴。

在不少互联网大厂每年公开的风控通报中,因为窃取商业机密通报、开除员工的情况,已经屡见不鲜。为了应对这一现状,不少企业加码了自己的风控水平。

“如果你连续下载源代码文件,并且在USB接口上插了U盘进行文件拷贝,我们(安全系统)就有感知。”芯盾时代研发副总裁陈曦告诉新京报贝壳财经记者,“而且如果员工连续大量下载文件,零信任安全平台基于风控模型和算法进行风险程度判断,一旦超过了企业设定的风险阈值,零信任安全平台可以及时阻断这种行为。”

新京报贝壳财经记者发现,因“大量下载文件”被风控系统发现,最终触及侵犯商业秘密罪的例子并不少见。如裁判文书网在今年4月12日发布了“孙某某、英格索兰工业美国公司侵害技术秘密纠纷二审民事判决书”。判决书透露,孙某某将公司大量保密信息存入私人存储设备、带离公司场所。

孙某某在与英格索兰上海公司合规部门工作人员的面谈笔录显示,其所持有的公司内部账户在公司的Wind-Chi11系统中下载了69万余份文件,并且将公司资料下载到硬盘以及转发到了自己的私人邮箱里。

最高人民法院的终审判决认为,孙某某的行为构成《中华人民共和国反不正当竞争法》第九条禁止的以其他不正当手段获取权利人的商业秘密的侵犯商业秘密行为,应承担相应的民事责任。

“从用户的行为而不是身份上去做风控正变得越来越重要。”有从事企业风控的人士告诉新京报贝壳财经记者,“换句话说,不能因为谁有用户密码就完全信任谁。”

“零信任”大行其道

证明员工身份的不是密码,是行为

11年前,研究机构Forrester的首席分析师约翰·金德维格提出了“零信任”安全概念。

零信任既不是技术也不是产品,而是一种安全理念,“持续验证,永不信任”是其基本观点。零信任假定网络边界内外的任何访问主体(人/设备/应用),在未经过验证前都不予信任,需要基于持续的验证和授权建立动态访问信任,其本质是以身份为中心进行访问控制。

据报道,不少互联网公司的员工,都发现对自己的监管已经日益严密。新进入阿里、字节跳动、快手这些大厂的员工们往往感到惊讶:离开座位时没有关上电脑,就会被风控部门叫去“谈话”,甚至被罚款。滴滴的老员工发现,曾经可以随意查看的跨部门的单量信息,现在都已经被严密地叠加了权限;快手、腾讯的老员工发现,数据文档不能被随意下载,更不能被传输;阿里的老员工发现,数据查看的审批更严格了。

“根据零信任的理念,风险是持续变化的。”陈曦告诉记者,“比如说我是企业内部的员工,拥有企业源代码资源库的访问权限,正常来讲每天会做一些代码的拉取和提交,但如果有一天我下载了大量平时不经常访问的数据库代码,这就是一个很可疑的行为,虽然根据传统理念,此时我的身份验证已经通过,但该行为仍然存在风险,所以零信任就是强调应该以一种持续的方式做信任和风险评估。

“目前面临的安全态势主要有几点,一是安全事件频发,比如数据泄露事件有逐渐扩散化的趋势;二是越来越多的企业正在把数据中心‘上云’,网络边界正逐渐变得模糊;三是疫情期间有大量用户都处于远程办公的状态,这就对企业安全有了更高的要求。”腾讯安全总经理程文杰告诉新京报贝壳财经记者。

“对于内鬼问题,其实我们有蛮多客户提出了这个方面的诉求。”程文杰告诉记者,“我们其实会先解决账号被人仿冒的问题,比如黑客盗号这种从外到内的问题,这是第一阶段;第二步,我们才解决从内到内的问题,零信任就是一以身份为边界,二以数据为边界。以身份为边界,是解决身份被仿冒的问题,以数据为边界,解决的是数据被滥用的问题。”

“原有的身份鉴别技术基本上都是用户名和密码,但用户名和密码很容易失窃,在零信任技术的落地实践当中,必然涉及如何能更好地去验证用户身份,比如当我使用App进行远程连线时,我无法看到和我连线的人是谁,只能知道对方的ID,在安全圈里,一个一直在讨论的问题就是——如何验证登录ID的人是我的同事还是一个黑客伪装的同事。在我们自己的实践中,我们其实认为最能够代表用户属性的不是用户名和密码,而更可能是用户的行为或者一些其他的识别信息等。”程文杰对记者表示。

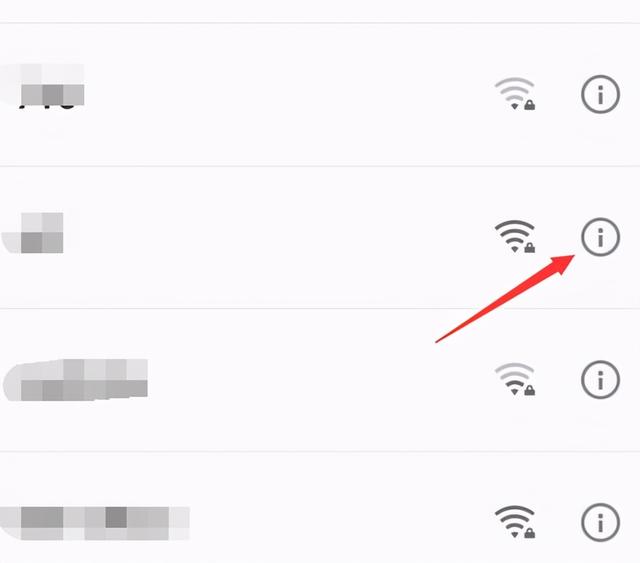

新京报贝壳财经记者注意到,类似“零信任”机制早已在不少产品中应用,如微信、支付宝等都可以通过扫码登录。

程文杰表示,扫码行为远比用户名和密码登录更加值得信任。“扫码的过程不需要输入任何用户名跟密码,因为它涉及几个组件,以手机终端为例,手机本身有指纹、人脸识别等验证方式,这就已经帮我们做了很多安全验证了。最后,扫码这个动作对用户的干扰很小,这一个动作,我们就已经把所有用户认证相关的东西都做进去了,这就涉及零信任技术。”

“零信任”为何火爆?

受疫情影响热度直线上升

“疫情期间为了方便高校老师和学生在外地访问学校的图书馆、课程通知系统等资源,不得不将这些应用的入口开放到互联网上,在这个过程中容易把业务端口暴露出来,被黑客盯上。SaaS(软件即服务)版零信任解决方案可以直接通过企业微信接入,隐蔽业务端口,保障高校业务的安全。”程文杰告诉记者。

“从近几年的观察来看,零信任在前面近十年的增长曲线都是一个非常平缓的爬坡,有增长但很慢。不过到2020年受疫情影响,零信任的热度直线上升,目前,基本所有的安全厂商都在提零信任概念。”程文杰说。

新京报贝壳财经记者发现,基于“零信任”理念,腾讯推出了iOA应用安全访问服务(SaaS),华为发布HiSec零信任安全解决方案,深信服零信任客户端兼容鸿蒙……

在陈曦看来,零信任在2020年的火爆与参考标准的推出有关。“芯盾时代在2018年就推出了零信任安全产品,并在金融领域客户实现落地,此时零信任仅仅是一个概念。直到2020年,NIST(美国国家标准与技术研究院)发布了零信任架构标准,这个标准目前已经被国内外许多安全厂家作为了参考标准,我们也在2020年参考该标准对产品做了整体升级。”

“目前,国内做零信任的安全厂商有几大流派:一些公司,如奇安信、竹云是从身份认证角度切入零信任赛道;一些公司从传统远程办公,也就是VPN角度切入,如深信服推出了零信任VPN;一些公司从传统网络安全层面切入,如华为下沉到了网络层面的防护;还有一些公司从微隔离角度切入。由于是面向泛行业和多场景都适用的解决方案,零信任的市场极大,应用点有很多。”陈曦表示。

“主要有这几类场景需要零信任。”陈曦说,“一个是企业资源安全访问,比如企业员工携带了企业受控设备去访问企业内部资源,此时不能毫不设防,还需要零信任机制进行持续保护;二是服务网格,比如企业除了在本地有服务中心,还可能会购买云上服务,此时需要微隔离或者基于身份的访问控制;三是企业外部合作伙伴通过API访问企业数据,企业需要保障访问者拥有对API及数据访问权限。”

贝壳财经记者发现,政府、金融机构、运营商等对安全要求比较高的行业以及教育、医疗等涉及敏感人群隐私的行业对零信任安全架构的需求相对更高。而如何更便捷地部署零信任成为很多企业机构正在考虑的问题。

“安全风险较大的场景都与数字世界中‘人’相关,安全体系架构从‘网络中心化’向‘身份中心化’成为必然,实施零信任安全战略并非对基础设施或流程的大规模替换,而是一个过程,企业机构应逐步实施零信任原则、变更流程、对最高价值数据资产采取保护。”社科院在5月14日发布的《数字经济蓝皮书:中国数字经济前沿(2021)》中表示。

新京报贝壳财经记者罗亦丹编辑徐超校对李铭

,

免责声明:本文仅代表文章作者的个人观点,与本站无关。其原创性、真实性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容文字的真实性、完整性和原创性本站不作任何保证或承诺,请读者仅作参考,并自行核实相关内容。文章投诉邮箱:anhduc.ph@yahoo.com